Как определить, что ваш смартфон подвергся несанкционированному доступу

В этой статье вы найдете полезные советы по тому, как определить, что ваш телефон взломали, и как защититься от нежелательного доступа к личным данным.

Установите антивирусное приложение на свой смартфон и регулярно проводите его сканирование.

15 Явных Признаков, Что Ваш Телефон Взломали

Не открывайте подозрительные ссылки в сообщениях и электронной почте, чтобы избежать возможных вредоносных программ.

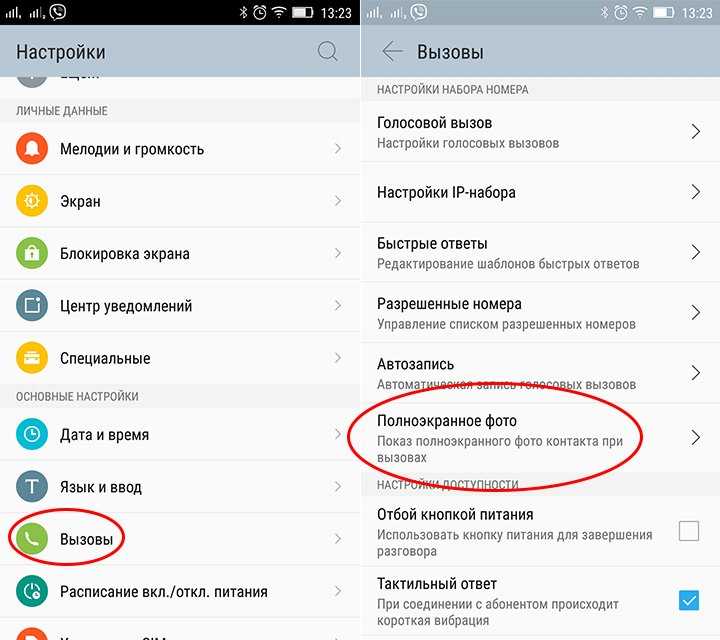

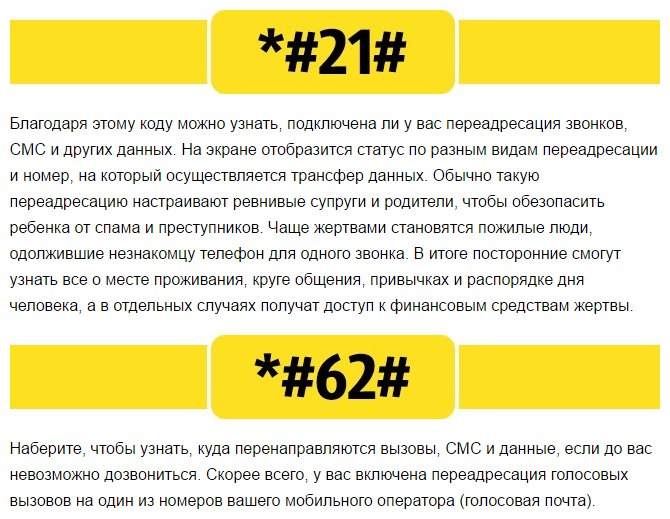

Как Проверить и Выключить Прослушку На Телефоне!!! 3 Типа Прослушки

Изменяйте пароли для вашего аккаунта и устройства не реже одного раза в три месяца.

10 явных признаков того, что кто-то тайно контролирует ваш телефон

Не используйте общие сети Wi-Fi для важных операций, таких как онлайн-банкинг или покупки.

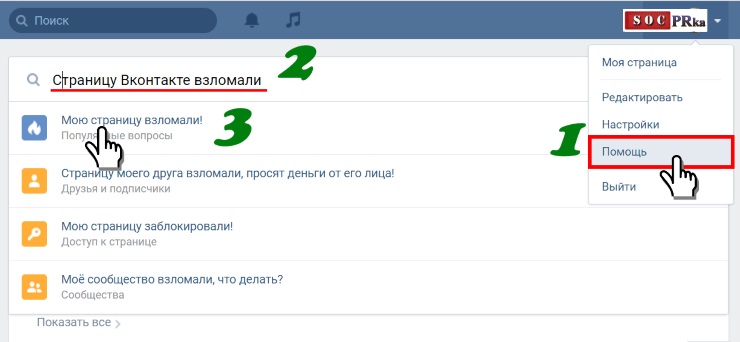

Как узнать, что ваш телефон взломан

Отключайте Bluetooth и NFC, когда они не используются, чтобы предотвратить возможные атаки через эти каналы.

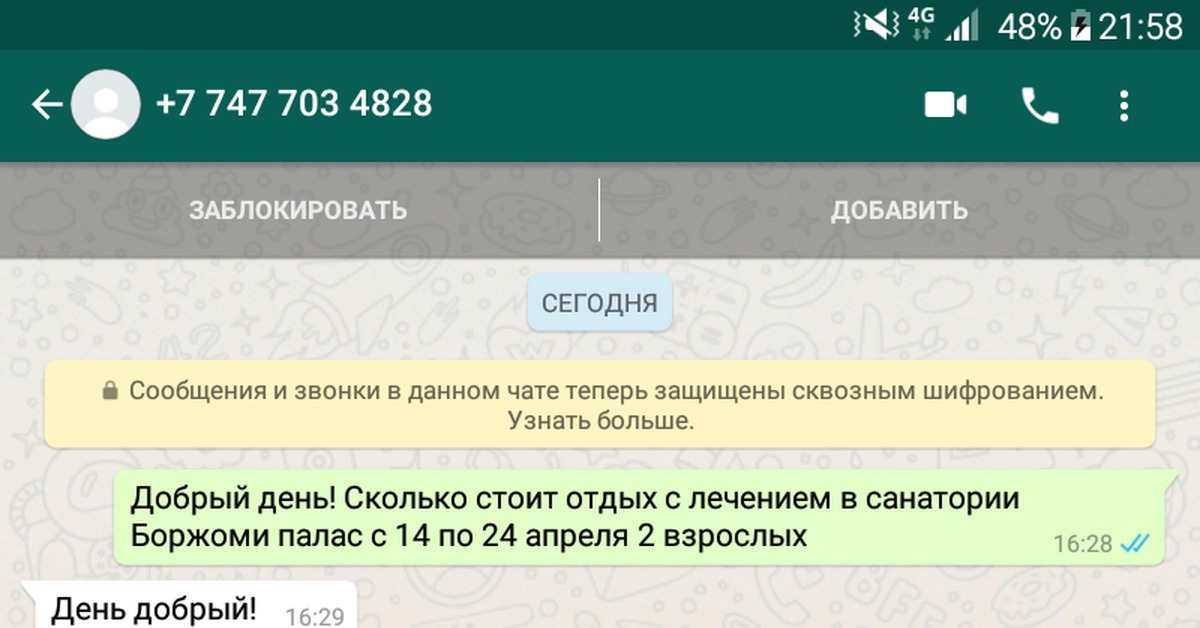

Что можно сделать, зная номер телефона (пробив, взлом, вредительство)

Не устанавливайте приложения из ненадежных источников, чтобы избежать возможного заражения вредоносными программами.

Эти Простые Способы ПОМОГУТ Защитить твой Телефон от Взлома и Потери Всех Личных Данных !!!

Пользуйтесь биометрическими методами аутентификации, такими как сканер отпечатков пальцев или распознавание лица, для защиты своего устройства.

Как узнать всё про человека по номеру телефона? - Как узнать как я подписан у друзей в телефоне

Следите за подозрительной активностью на своем телефоне, такой как необычные сообщения или непонятные списания средств со счета.

5 ПРИЗНАКОВ, ЧТО ВАШ СМАРТФОН ВЗЛОМАЛИ!

5 способов проверить, взломан ли ваш Android смартфон

Используйте сложные и уникальные пароли для разных аккаунтов, чтобы уменьшить риск компрометации личной информации.

9 Признаков Того, Что Ваш Телефон Обзавелся Вирусом

Обновляйте операционную систему и приложения на своем устройстве, чтобы закрыть возможные уязвимости, которые могут быть использованы злоумышленниками.