Оптимизация логирования пользовательских действий в Windows: стратегии и методы для надежного контроля и анализа активности

Узнайте, как настроить систему логирования Windows для защиты от угроз и эффективного мониторинга действий пользователей. Внедрите передовые методики для повышения безопасности и быстрого обнаружения инцидентов.

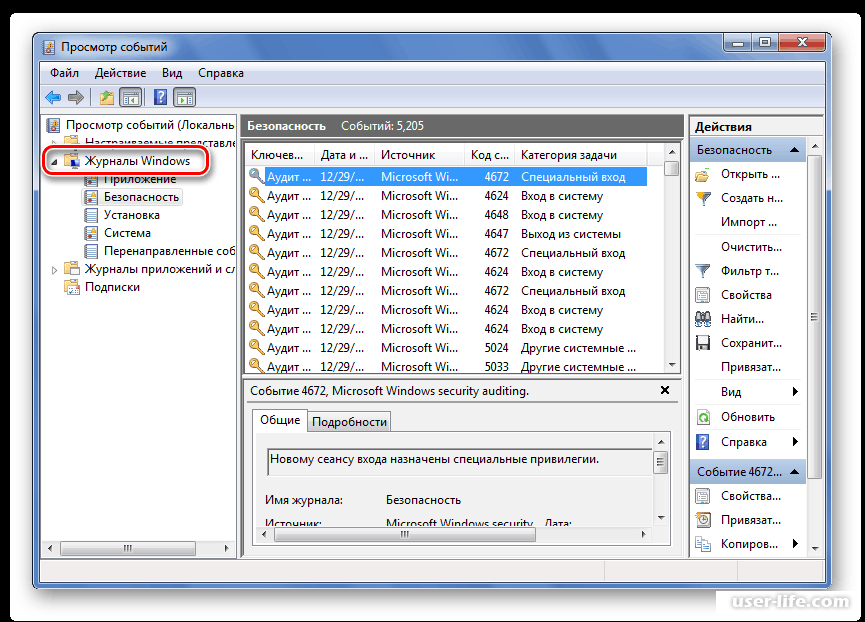

Включите подробное логирование важных событий, таких как входы в систему, изменения конфигурации и доступ к защищенным ресурсам.

Логирование действий пользователей

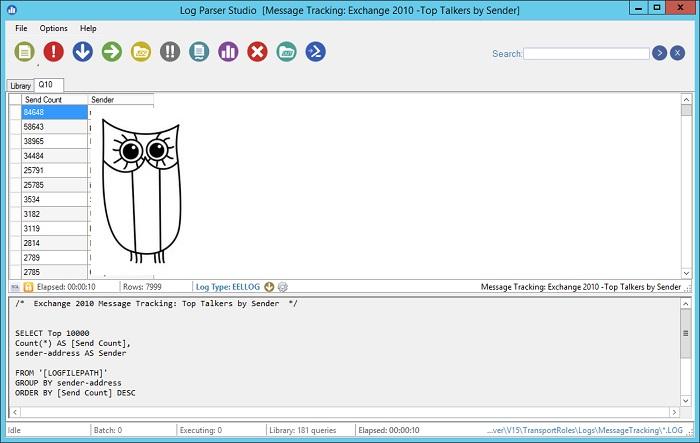

Используйте централизованные системы мониторинга и аналитики логов для обнаружения необычной активности и инцидентов безопасности.

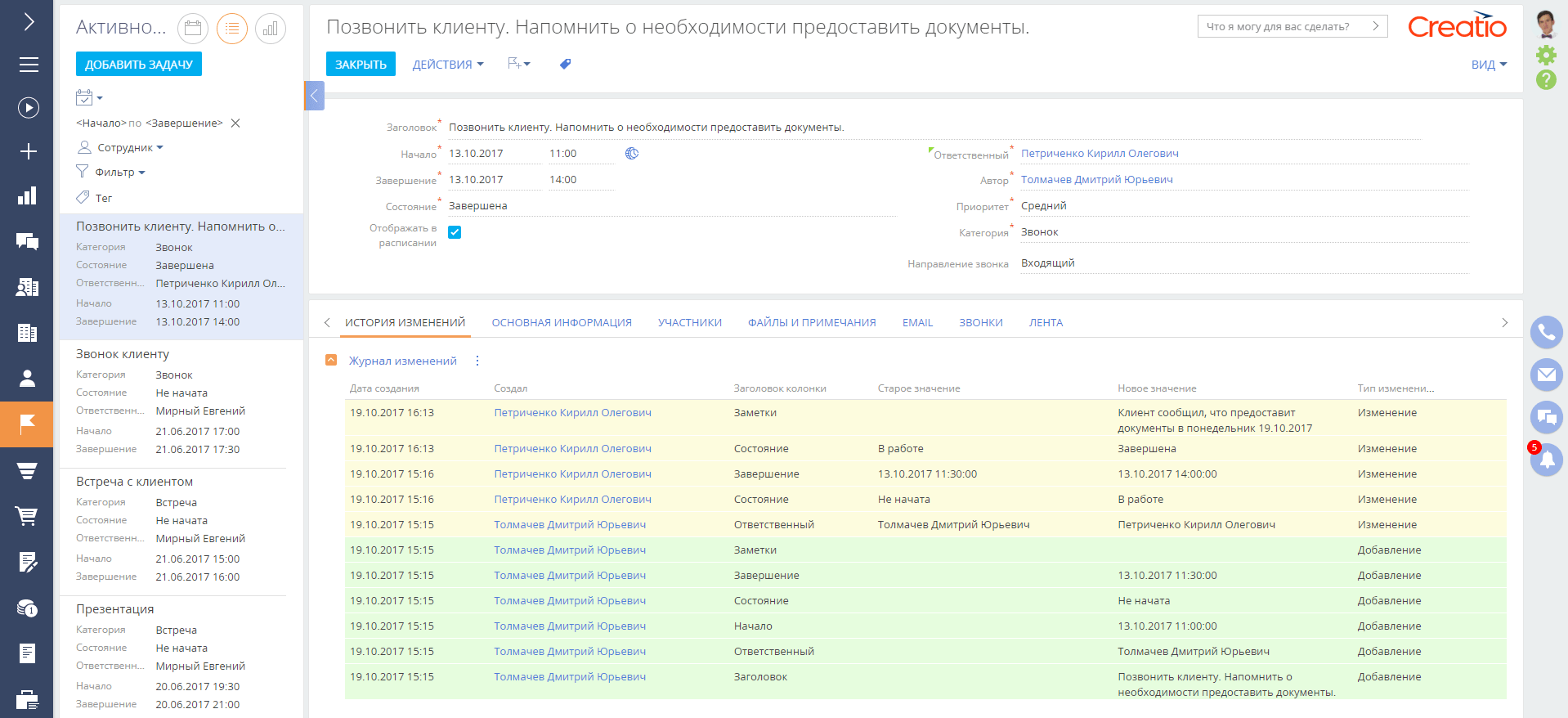

Логирование действий

Регулярно анализируйте журналы событий, чтобы быстро выявлять аномалии и потенциальные угрозы для вашей системы.

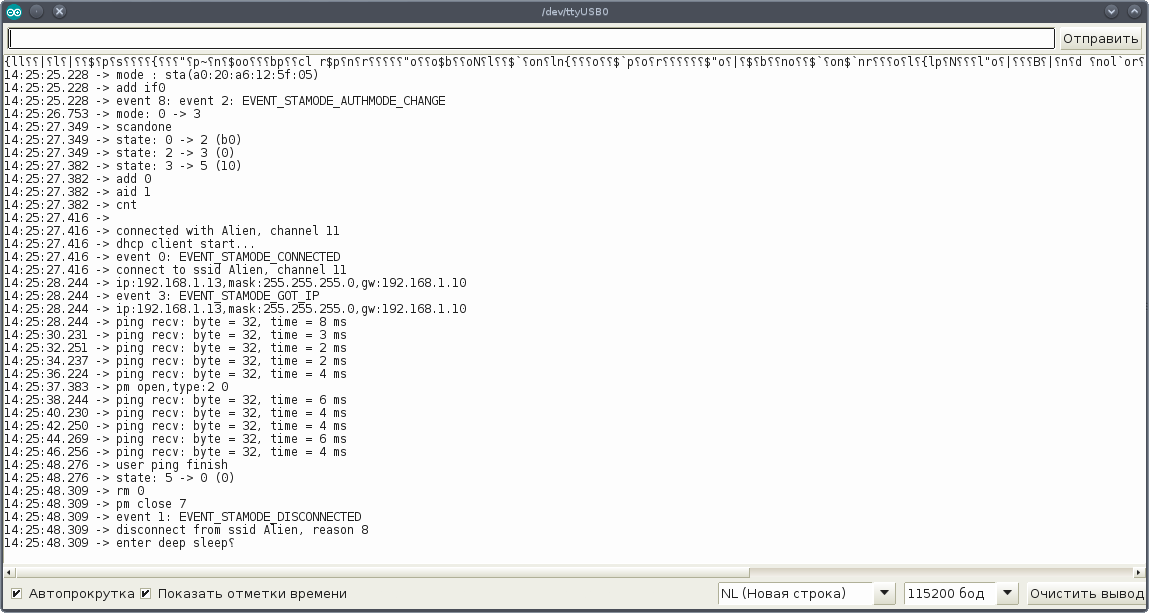

Cредство записи действий в Windows - Создание пошаговых инструкций и логов ошибок

Обеспечьте защиту логов от несанкционированного доступа и модификации, используя механизмы цифровой подписи и контроля доступа.

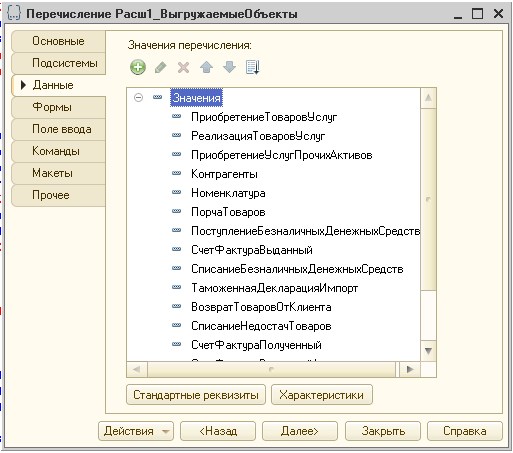

.net Core. Удобное логирование и удобный просмотр логов.

Интегрируйте логирование действий пользователя с системами управления инцидентами для оперативного реагирования на потенциальные угрозы и инциденты безопасности.

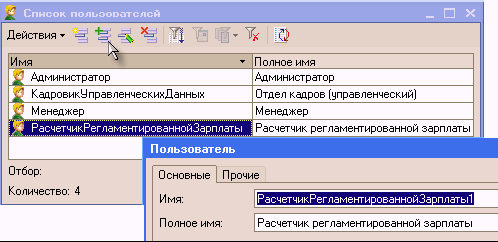

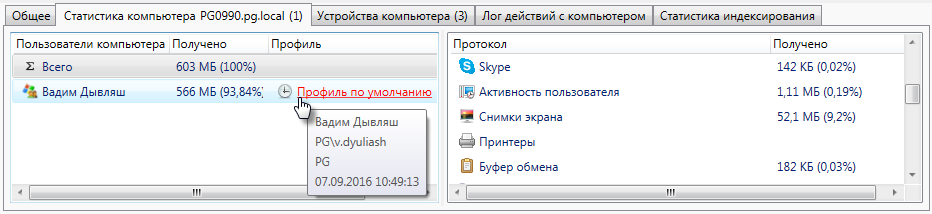

10 тысяч пользователей в одном ПК: Как устроены учётные записи в Windows?

Обучайте персонал правилам безопасного поведения и важности отчетности, чтобы снизить вероятность ошибок и утечек информации.

Что такое лог (log) программы

Используйте автоматизированные средства анализа логов для выявления шаблонов и аномалий, которые могут указывать на компрометацию системы.

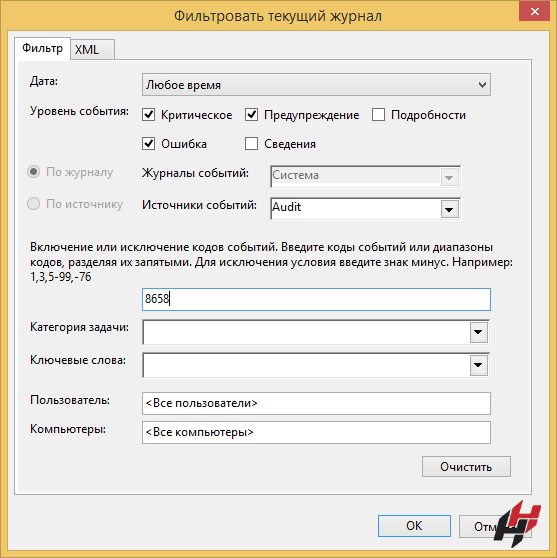

Аудит в Windows 10 (Audit in Windows 10)

Храните логи в защищенном хранилище с достаточным объемом и долгосрочным хранением для соответствия требованиям регулирующих органов и внутренним политикам компании.

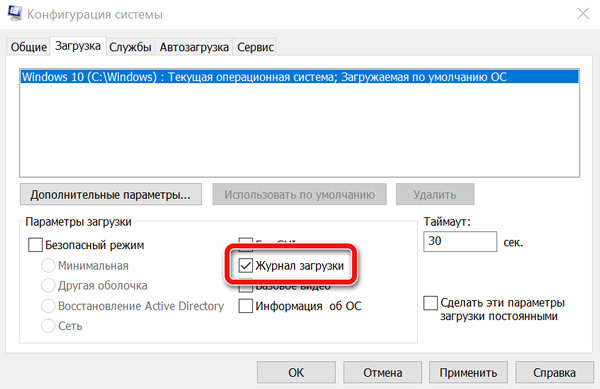

Бесконечное автоматическое восстановление на Windows 10. Решение проблемы.

Периодически обновляйте и аудитируйте политики логирования, учитывая изменения в угрозах и требованиях безопасности операционной системы.

Тормозит компьютер, что делать? 4 шага для ускорения.

Создайте процедуры реагирования на инциденты на основе анализа логов, чтобы быстро и эффективно реагировать на возможные угрозы и нарушения безопасности.

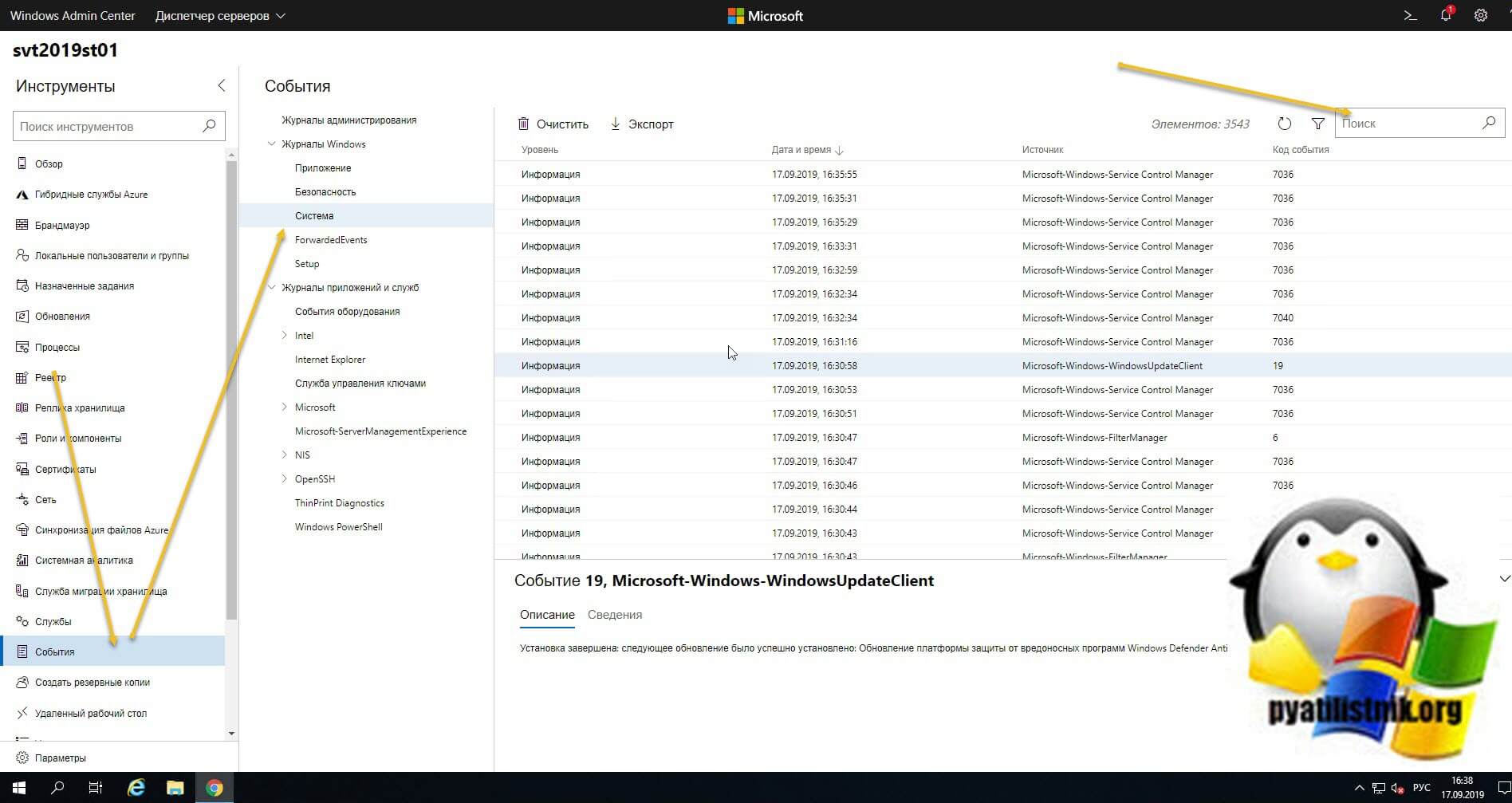

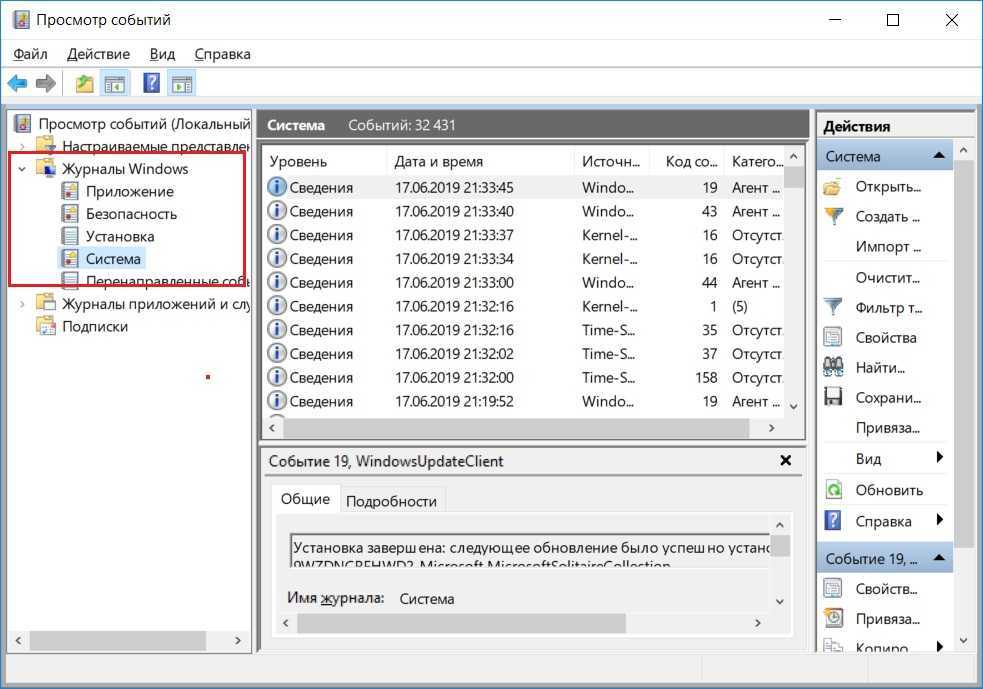

Как использовать журнал событий в Windows